GRE over IPSEC Tunnel 구성 내용

GRE 터널을 통해 192.168.1.0/24와 192.168.2.0/24간 암호화된 통신이 가능하도록 구성을 해보겠습니다.

GRE over IPSEC Tunnel 구성

LEFT-R1, RIGHT-R1, FW

※powershell 실행

Install-WindowsFeature routing -IncludeManagementTools

※rrasmgmt.msc 실행

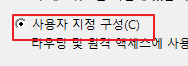

*다 체크해야됨!!

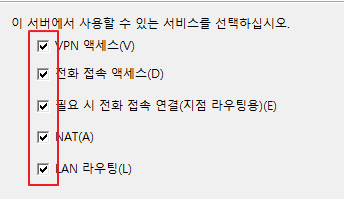

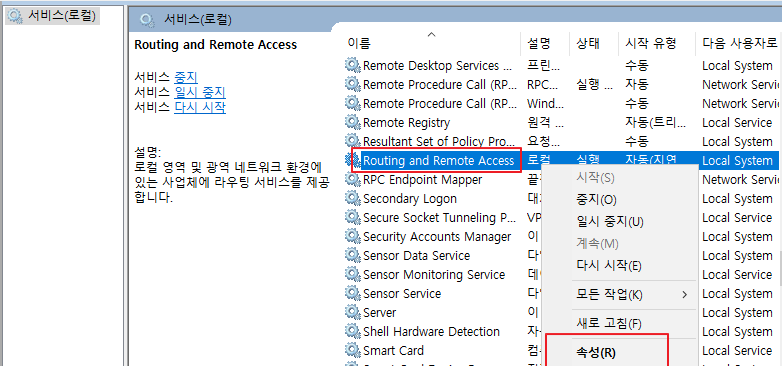

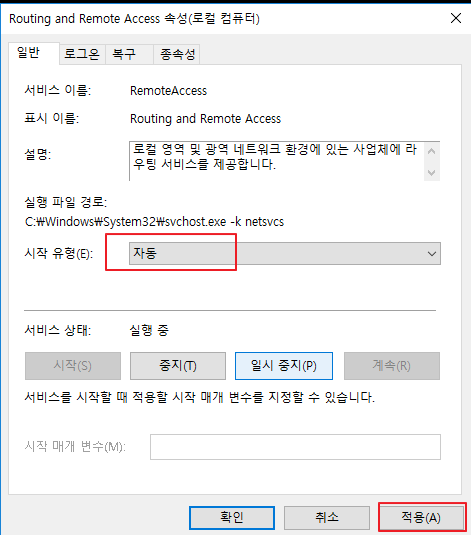

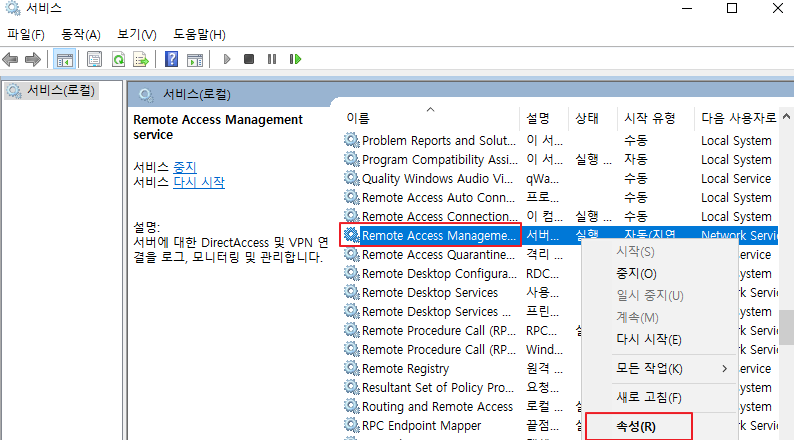

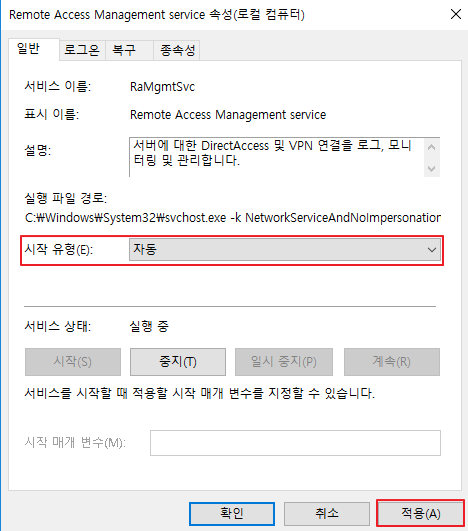

※services.msc 실행

LEFT-R1

※powershell 실행

Add-VpnS2SInterface -name GRE -GreTunnel -Destination 37.0.0.1 -IPv4Subnet 192.168.2.0/24:100 -SourceIpAddress 27.0.0.1 // 지정된 매개변수를 사용하여 S2S 인터페이스를 생성하는 명령어 입니다. –Destination 옵션 같은 경우는 S2S 연결의 대상 끝점을 지정하는 옵션 이고, GreTunnel 옵션은 게이트웨이에 대해 GRE 터널 기능을 사용하는지 여부를 나타냅니다. –ipv4subnet IPv4 주소 협상을 지정 sourceipaddress = 출발 IP 주소를 나타냅니다.

restart-computer

RIGHT-R1

※powershell 실행

Add-VpnS2SInterface -name GRE -GreTunnel -Destination 27.0.0.1 -IPv4Subnet 192.168.1.0/24:100 -SourceIpAddress 37.0.0.1

restart-computer

LEFT-R1

※powershell 실행

New-NetIPAddress -IPAddress 10.0.0.1 -InterfaceAlias GRE -PrefixLength 30 // GRE 인터페이스에 IP를 추가하는 명렁어입니다.

netsh interface ipv4 set interface “GRE” forwarding=en // GRE 인터페이스에 ipv4에 통신을 허용하는 명령어입니다.

netsh interface ipv6 set interface “GRE” forwarding=en // 이건 IPv6를 허용하는 명령어

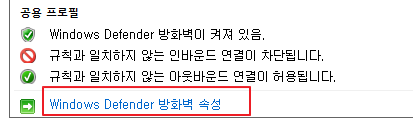

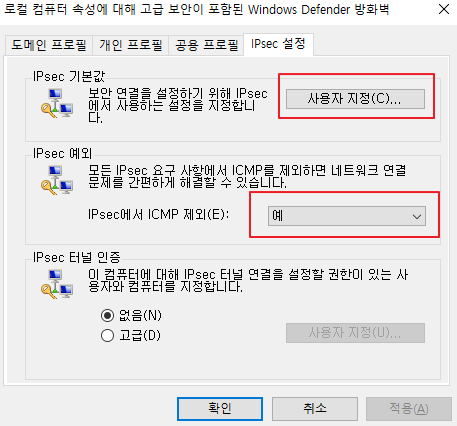

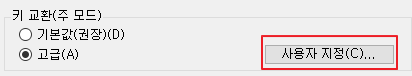

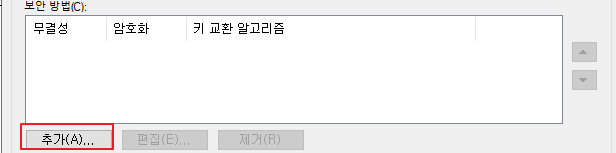

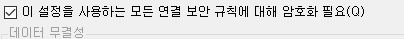

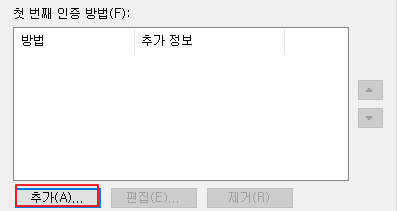

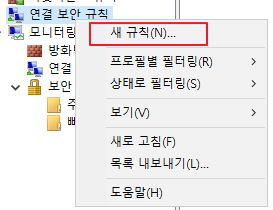

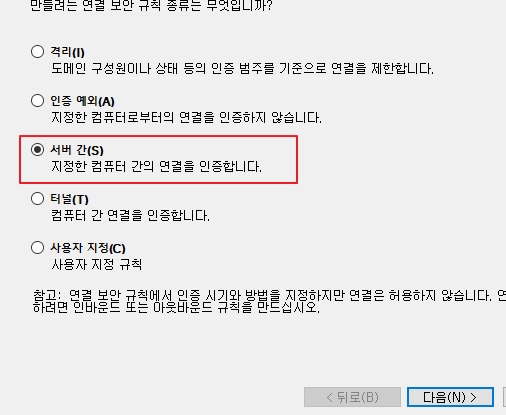

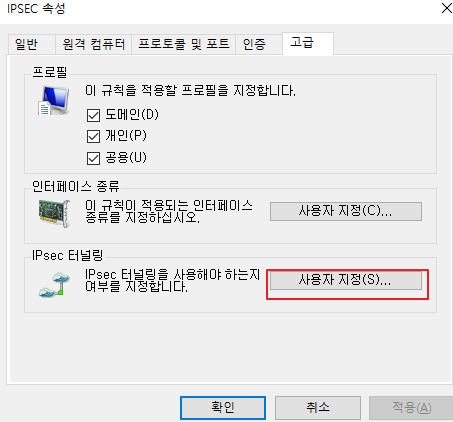

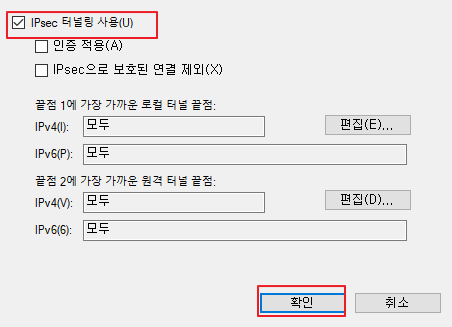

※wf.msc 실행

※기존의 있던 값들 삭제

기존의 있던 값들 삭제

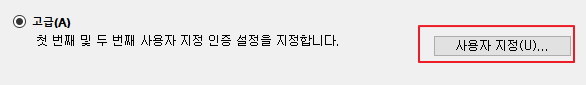

암호는 Skill39로 지정

RIGHT-R1

※powershell 실행

New-NetIPAddress -IPAddress 10.0.0.2 -InterfaceAlias GRE -PrefixLength 30

netsh interface ipv4 set interface “GRE” forwarding=en

netsh interface ipv6 set interface “GRE” forwarding=en

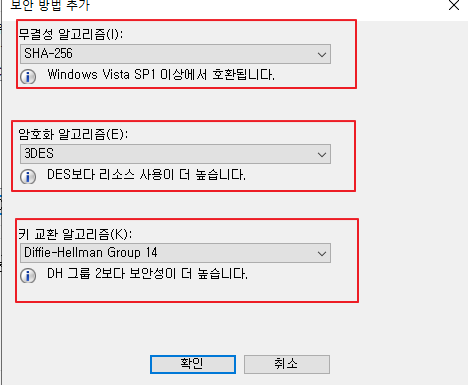

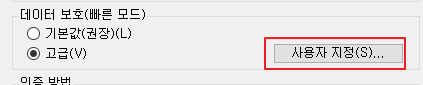

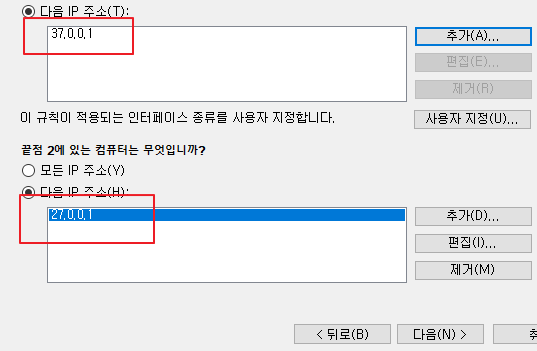

※wf.msc 실행

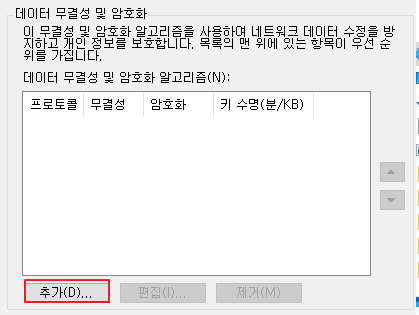

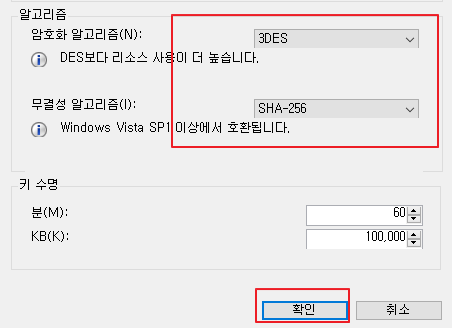

위에 내용이랑 똑같이하면되는데 아래의 사진부분만 이렇게 해준다.

이렇게만 바꿔준다.

LEFT-R1에서 cmd를 실행하고

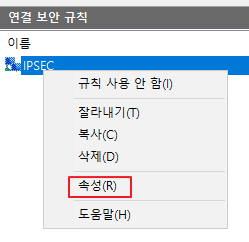

ping 37.0.0.1 명령어를 친다음에 ping이 가지는지 확인을하고, 보안 연결에서 주 모드 , 빠른 모드에서 생성이 되었는지 확인한다. RIGHT-R1도 생성이 되었는지 확인.

LEFT-R2

※cmd 실행

route add 192.168.2.0/24 192.168.1.254 -p

RIGHT-R2

※cmd 실행

route add 192.168.1.0/24 192.168.2.254 –p

LEFT-R1

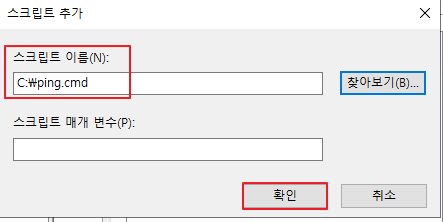

※notepad 실행

ping 37.0.0.1

C:\ping.cmd 파일로 저장을 한다.

※gpedit.msc 실행

사용자 구성 -> Windows 설정 -> 스크립트(로그온/로그오프) -> 로그온

※cmd 실행

gpupdate /force

*주의점*

ping 로그온 스크립트를 추가했으니, S2S VPN 채점을 확인할 때 재시작을 한번하고 채점을 받으면 된다.